概要

情報セキュリティやサイバー防犯関連の講演会やセミナー等にて、実際にサイバー攻撃を疑似体験できるシステム開発プロジェクトである。

想定クライアントは神奈川県警とする。神奈川県警では中小企業向けに「神奈川県企業サイバーセキュリティ対策官民合同プロジェクト」という枠組みで講演会や広報啓発活動等を行っており、そういった場面での活用を主な目的としている。

内容としては大きく分けて二つ。「標的型サイバー攻撃」と「情報流出」の疑似体験である。メインである標的型攻撃は、IPAが公開している「情報セキュリティ十大脅威」において近年上位に位置している。

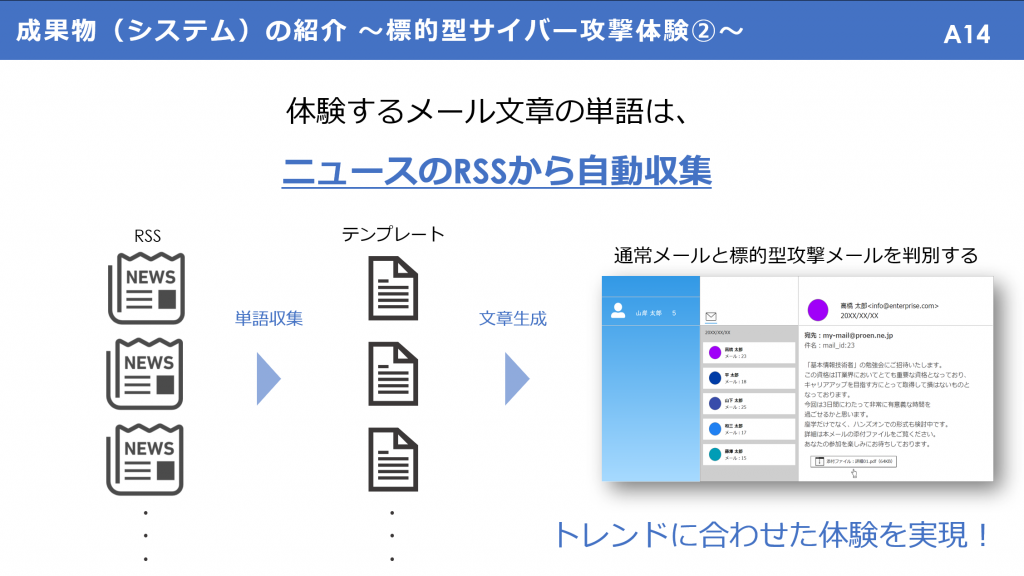

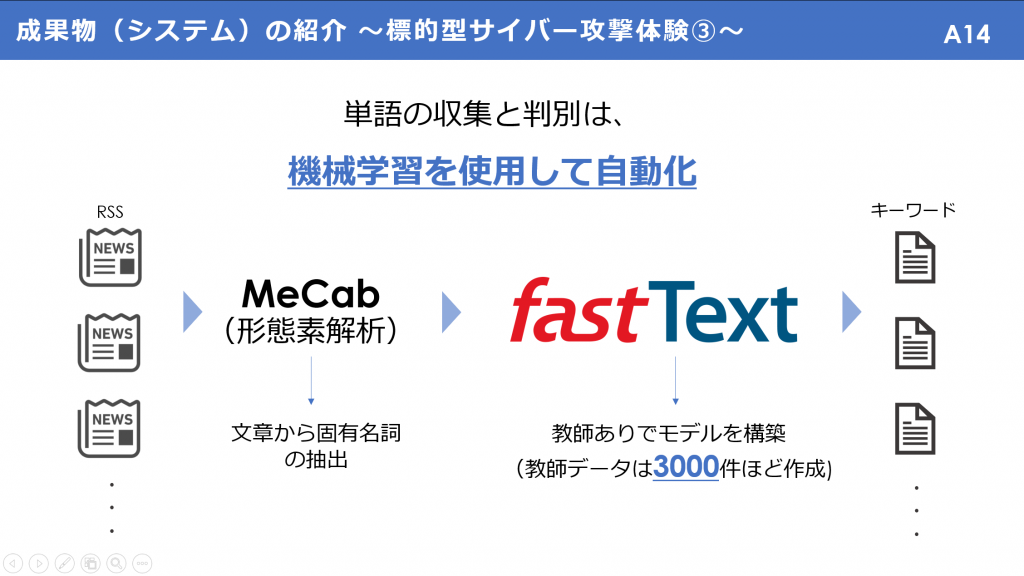

標的型攻撃メールとはどういったものかを学ぶところから始め、業種ごとの仮想メールからユーザー自身が実際に標的型攻撃メールを疑似体験することができる。この仮想メールはニュースのRSSから情報を自動収集して作成しているため、トレンドに合わせた体験が可能となる。

情報流出の疑似体験としては、WebとAndroidアプリをリアルタイム連携させて位置情報の流出を体験することができる。

本システムを利用することで、情報セキュリティやサイバー防犯関連の講演会やセミナー等でのユーザー学習効果が上昇することが見込まれる。

プロジェクトの目的

・中小企業等での情報セキュリティ防犯意識の向上

・情報セキュリティ関連セミナーのユーザー学習効果向上

プロジェクトの目標

・標的型サイバー攻撃体験:ユーザーとトレンドに合わせた体験を実現

・位置情報流出体験:実際に情報が抜き取られている様子をリアルタイムで実現

成果物の紹介

成果物の内容としては、標的型サイバー攻撃と位置情報流出を疑似体験できるシステムである。

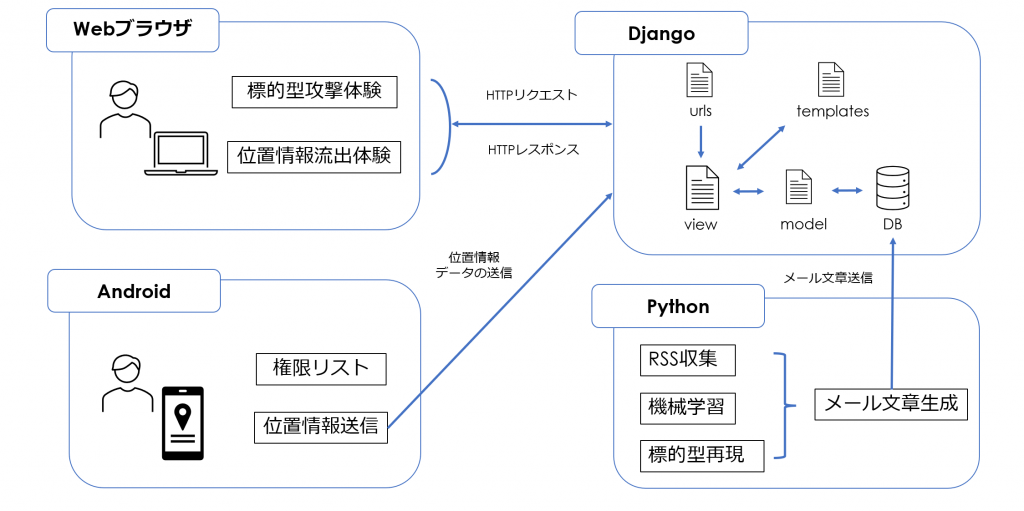

システム構成図

①標的型サイバー攻撃_疑似体験システム

成果物(標的型サイバー攻撃体験)の一連の流れはPR動画の通りとなる。

注目する点としては、体験する仮想メール文章の自動生成についてである。

※以下の画像はプレゼンテーションから一部抜粋したもの。

②位置情報流出_疑似体験システム

成果物(位置情報流出体験)の紹介はPR動画の通りとなる。

この動画は文教大学 湘南キャンパスにてテストした際に撮影して全体図をわかりやすく表現するために作成した。

※以下の画像はプレゼンテーションから一部抜粋したもの。

新規性

・標的型サイバー攻撃メール体験:ニュースのRSSから情報を自動収集することで、トレンドを意識した体験が可能な点

・位置情報流出体験:実際に情報が抜き取られるといったリアルの脅威を直感的に体験できる点

開発環境

使用技術

・フロントエンド:HTML , CSS , JavaScript

・バックエンド:Python , Django , fastText , MeCab(Neologd)

・データベース:SQLite3

・Androidアプリ:Java , XML

・API:Deepl API , Google Translate API

使用ツール等

Visual Studio Code , Android Studio , Anaconda3 , AviUtl , Adobe XD , Google Drive , GitHub

メンバー役割(主な担当)

・山岸侑生:プロジェクトマネージャ , Androidアプリ開発

・高橋拓海:Androidアプリ(UI/UX) , 各種ヘルプ

・藤澤優介:Web側フロントエンド , 動画制作

・山下類 :Web側バックエンド , 各種連携

・平優毅 :Web側 自然言語処理

・和三史弥:Web側 各種ヘルプ